A kiberbűnözés a PC-k hajnala óta velünk van, ám csak nagyon kis százalékban használják arra, hogy valakinek vagy valakiknek kizárólag bosszúságot, gondot okozzanak - a fő indok az esetek 99%-ában a pénzszerzés, illetve politikai célból hatalomszerzés. A pénz mozgatja ezt az iparágat (is), ezért talán nem is olyan meglepő, hogy ami igazán jövedelmező és hatékony forma, azt a kiberbűnözők felkapják és tökélyre fejlesztik. A zsarolóvírus a kriptopénzek megjelenésével és az online lét térnyerésével csak még jövedelmezőbb és egyszerűbb támadási formává vált, az AI pedig erre tett rá még egy lapáttal, így ma már a bűnözői és a védelmi oldalon is komplett iparág épült köré. Cikkünkben bemutatjuk, honnan indult és hová fejlődött napjainkra a zsarolóvírus-támadás, valamint tippeket adunk a hatékony védekezéshez is.

Kifizetődő zsarolás

A ma ismert zsarolóvírusok első példánya 2013-ban jelent meg, de előtte is voltak már hasonló, kevésbé sikeres próbálkozások. 1989-ben például az egyik legelső, zsarolásra építő kibertámadás jelent meg, ezt nevezték el ransomware-nek, vagyis zsarolóvírusnak. Az első, dokumentáltan sikeres, sok felhasználót érintő ilyen támadás az AIDS trójai volt, ám ez akkor még rengeteg belefektetett munkát igényelt. A mintegy 26 ezer egészségügyi intézetnek flopin eljuttatott, AIDS-szel kapcsolatos információs digitális anyag rejtett és igen aljas programozási trükköt tartalmazott, így 90 újraindítást követően elrejtette a mappákat, kódolta a fájlokat, és egy üzenetet jelenített meg:

"A szoftverbérleti szerződés erre a számítógépre lejárt. Amennyiben még szeretné használni ezt a számítógépet, meg kell újítania a bérleti szerződést."

Az üzenetben 378 amerikai dollárt követeltek váltságdíjként egy panamai postafiók címére.

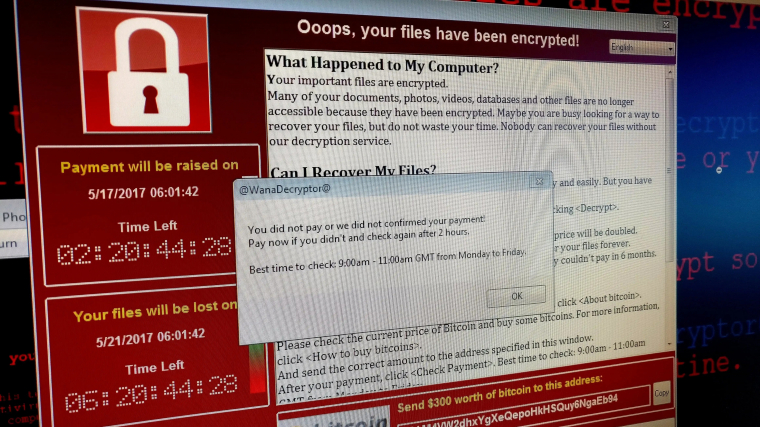

A 2000-es években is voltak próbálkozások a kártevő terjesztők részéről például a GPCODE nevű vírussal, ám a ma ismert veszélyes ransomware első igazi képviselője a 2013-ban felbukkant CryptoLocker zsarolóvírus volt. Maga a támadás valóban forradalmi volt, ugyanis erős, 2048 bites RSA kulccsal történő titkosítással kódolta el a felhasználói adatokat - minden felhasználónál egyedi módon, amiért nehezen lenyomozható kriptovalutában követeltek váltságdíjat. A módszer rövid időn belül olyan sok pénzt termelt, hogy egyre újabb kártevők jelentek meg, köztük a CryptoWall, TeslaCrypt, Locky, Jigsaw, SamSam, Bad Rabbit WannaCry, vagy a Petya.

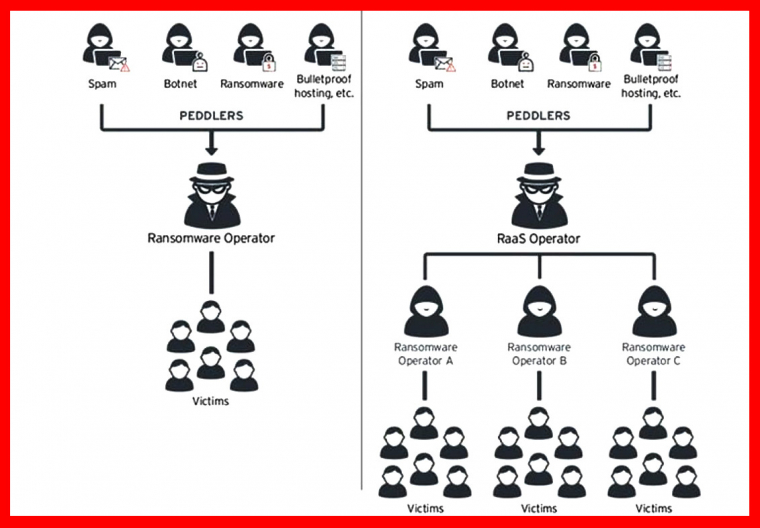

A CryptoLocker még egy szempontból számított mérföldkőnek: a kiberbűnözők szervezett, profi keretek közé terelték a zsarolásos támadásokat, pár évvel később pedig megjelent a RaaS fogalma is, vagyis a ransomware-as-a-service, így szakértelem nélkül lehetett bérelni zsarolóvírusra épített szolgáltatást.

A zsarolóvírusok terjesztéséhez innentől kezdve még csak arra sem volt szükség, hogy az adott bűnözői csoport értsen az IT-hoz, és tudjon programozni, kész szolgáltatáscsomagokat lehetett vásárolni a net sötét oldalán, majd ezt a bűnözői csoportok saját igényeikre szabva terjeszthették és bezsebelhették a váltságdíjakat.

Jelen és jövő - van mitől félni

Tekerjünk is előre napjainkig. Az AI-forradalom élvonalában ott találhatók a kiberbűnözők, akik új támadási formák kidolgozására, illetve meglévők tökéletesítésére használják az LLM-eket. A zsarolóvírusok sem kivételek ez alól, sőt, itt a terjesztés és a kivitelezés terén is nagy segítség a mesterséges intelligencia. Ez számokban is kifejezhető. A Cybersecurity Ventures kiberbiztonsági kutatócég felmérése szerint 2025-ben a zsarolóvírusok okozta kár mértéke eléri az 57 milliárd amerikai dollárt. Ha még sokkolóbban szeretnénk érzékeltetni ezt, mondhatjuk, hogy

a világon másodpercenként 2400 USD kárt okoznak a zsarolóvírusok.

És ez még csak a kezdet, a cég előrejelzése szerint 2031-re ez az összeg eléri 275 milliárd USD-t, ami például 2015-ben még "csak" 325 millió dollár volt.

A zsarolóvírus támadás fájdalmas károkat okoz a végfelhasználóknál, de vállalatoknál, állami intézményeknél még katasztrofálisabb lehet a hatás, és erre sajnos példa is van. A sikeres támadás során a kiberbűnözők nem csupán titkosítják a fájlokat és mappákat, de le is mentik mindet saját szervereikre (ezt nevezik doxing-nak).

Vagyis ha a cég rendszeres biztonsági mentéssel rendelkezik, akkor is bajban van. Miután semmiféle etikai kódex nem köti a bűnözői csoportokat, a váltságdíj kizsarolását követően még nem garantált, hogy a megszerzett adatokat megsemmisítik maguknál, vagy idővel újfent megzsarolják a céget, hogy kiszivárogtatják az adatokat, ha nem fizet ismételten. Mindezek tetejébe a vállalatok nagy összegű GDPR bírságot is kockáztatnak, ha a lopás ténye kiszivárog.

A pórul járt cégnek a váltságdíjon felül egyéb, súlyos költségei is keletkeznek. Ilyen például a helyreállítási költség, a jogi kiadások, a kieső bevételek, a tőzsdei részvények árfolyamának zuhanása, valamint a cég reputációja is csorbul. Ezekből is jól látható, hogy a zsarolóvírusok nem csupán technikai problémát jelentenek, hanem komoly gazdasági és társadalmi fenyegetést is. A vállalatoknak és végfelhasználóknak egyaránt fel kell készülniük arra, hogy megelőző intézkedésekkel, biztonsági protokollokkal és tudatossággal csökkentsék a kockázatot.

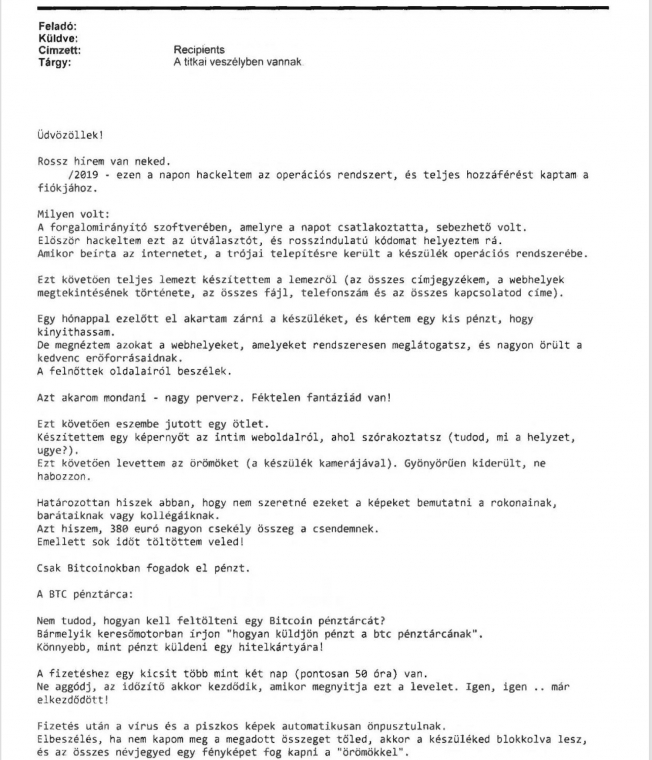

Az előrejelzések aggasztó jövőképet festenek a zsarolóvírusok trendjéről. Az AI-jal megtámogatva szinte bármilyen nyelven egyre hatékonyabban tudják megzsarolni a végfelhasználókat és vállalatokat, ráadásul a RaaS-sal olyan szereplők is nagy számban jelennek meg a kiberbűnözői oldalon, akiknek nincsen meg a technikai hátterük és tudásuk az ilyen támadások lebonyolításához.

Ma még kevésbé elterjedt, de hamarosan a legnagyobb károkat okozó zsarolóvírusos támadássá nőheti ki magát a felhőalapú rendszereket célzó változat. Itt már nem a vállalat belső hálózatát, vagy egy-egy végfelhasználót vesznek célba, hanem komplett felhőtárhelyen, szerverközpontban aktiválják a zsarolóvírust. Egy-egy ilyen, sikeres támadás felhasználók és cégek százait, ezreit érintheti, a kizsarolható váltságdíj pedig nagyságrendekkel nagyobb lehet.

Hatástalan védekezés

Nagyvállalati környezetben több nemtechnikai megelőző lépés is ismert és népszerű a zsarolóvírusos támadások ellen. Ilyen például a biztosítás, amikor azért fizet egy biztosítónak a vállalat, hogy zsarolótámadás esetén a biztosító átvállalja a költségeket részben vagy egészében. Ezzel az a komoly gond, hogy sok cég ezzel elintézettnek tekinti a védekezést, és nem fordít megfelelő erőforrást rendszerének valódi tesztelésére és védelmére. Ezt a biztosítók is felismerték, és ma már nagyon szigorú követelményeket fogalmaznak meg a biztosított felé, ami garantálja a magas szintű IT-biztonságot.

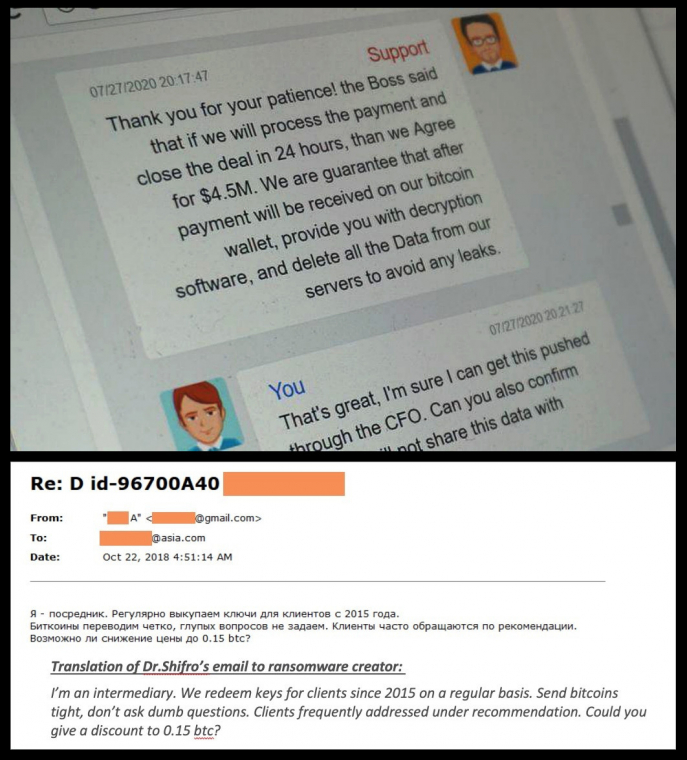

Szintén létező foglalkozás a zsarolóvírusos mediátori, brókeri szakma. Ezek olyan szakemberek, amelyek a megtámadott vállalat vagy intézmény számára nyújtanak szakmai segítséget, valamint tárgyalnak a kiberbűnözői csoporttal a váltságdíj csökkentése és az adatkezelés miatt. Sajnos több, dokumentált eset is van arra, hogy ezek a "túsztárgyalók" is beépített emberek voltak, vagy más kiberbűnözői csoportokat támogattak, és miközben látszólag segítették az aktuális ügy lebonyolítását, álcázva egy másik támadást, zsarolást készítettek elő.

A RaaS, vagyis zsarolóvírus, mint szolgáltatás rendszerében a profi kiberbűnözői bandák, mint például a Quilin, a kizsarolt összeg utáni jutalékért cserébe extra szolgáltatásokat is kínálnak. Például éjjel-nappali ügyfélszolgálatot, kézikönyvet, statisztikákat, sőt, újabban jogi támogatást is. Itt egy ügyvédet biztosítanak az ügyfélnek, aki az ellopott adatokat kiértékeli, meghatározza, hogy azok mennyit érhetnek, az áldozat milyen szabályozást (pl. GDPR) és törvényeket nem tartott be, sőt, még a helyreállítási költséget is megbecsülik. Ezek alapján pontos váltságdíjszámítást tud végezni a RaaS ügyfél, és könnyebben ráveheti az áldozatot a fizetésre.

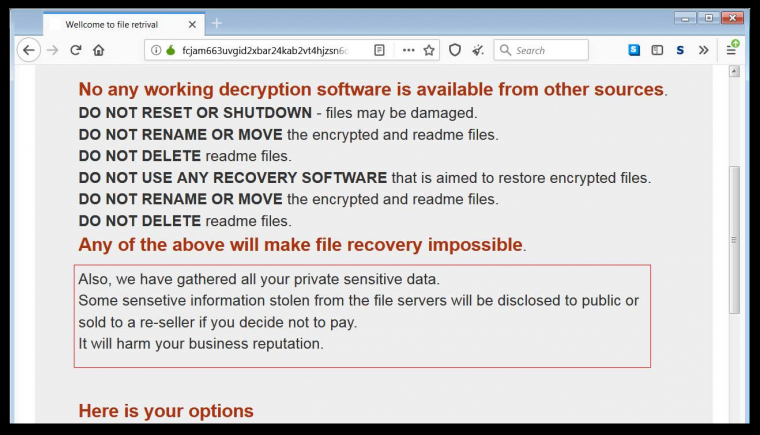

A zsarolóvírus, amint úgy érzékeli, hogy elvégezte feladatát, egy fizetési felszólítást jelenít meg a felhasználó számára, amiben rendszerint komoly összeget követel. Ehhez bitcoint vagy más kriptovalutás utalást ír elő. Cserébe a kártevő terjesztői ígéretet tesznek arra, hogy a titkosított adataidat visszakapod, és minden letiltott hozzáférést feloldanak rendszeredben, sőt, el is távoznak onnan. A helyzet azonban az, hogy ez egy teljesen üres ígéret. Semmi, de semmi garancia nincsen arra, hogy fizetés után a kiberbűnözők betartják a szavukat, és visszakapod fájljaidat. Sőt, még az is lehet, hogy az ellopott adatok nyilvánosságra hozásával ismét megzsarolnak, sőt, ezeket talán párhuzamosan a támadással már árulják is a dark weben.

Az ESET kutatói által augusztusban felfedezett PromptLock új színt hoz a zsarolóvírusok világába: ez a támadás már teljes mértékben az AI-rutinok és LLM-ek erősségeire épít, ezeket használja ki. A vírus ilyenkor nem futtatható, "kész" formában kerül a megtámadott gépre, csupán egy prompt érkezik, amit az OpenAI GPT-OSS-20b modellen lefordítva készül el helyben a kártevő. A támadás jellege tipikusan zsarolóvírus: fájlok, mappák titkosítása, megsemmisítése, ellopása. A támadás ráadásul nem feltétlenül csak és kizárólag a windowsos PC-ket veszi célba: linuxos variánsa is ismert, de szinte bármilyen ma használatos rendszerhez képes lehet alkalmazkodni.

Rések a pajzsokon

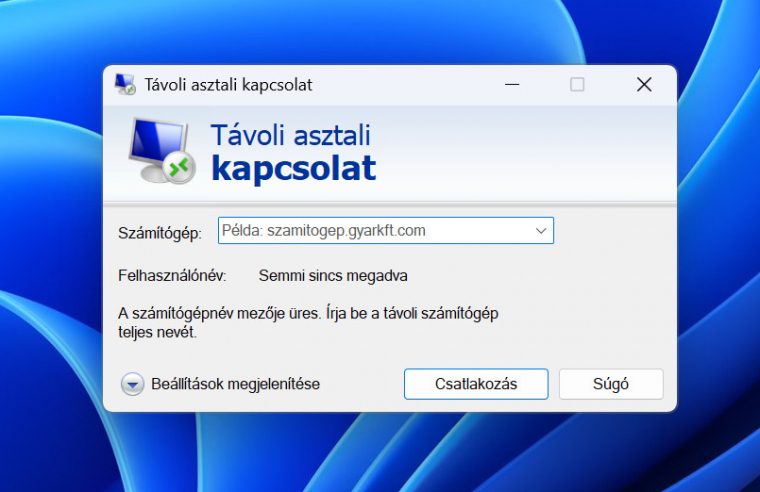

A zsarolóvírusoknak elsőként be kell jutniuk a megcélzott rendszerekbe, amihez régóta e-maileket, illetve fertőzött online reklámokat használnak. Szintén elterjedt támadási forma az RDP-felület támadása: a Remote Desktop Procedure a távoli asztalhoz használt technológia, aminél gyakori az egyszerű, gyenge jelszó használata és a nyitott portok. A mesterséges intelligencia térnyerésével a célzottabb, könnyen hihető átverések is egyre hatékonyabbak. Az AI rutinok segítenek az adatgyűjtésben, a támadások személyre szabásában - ráadásul mindezt automatizáltan.

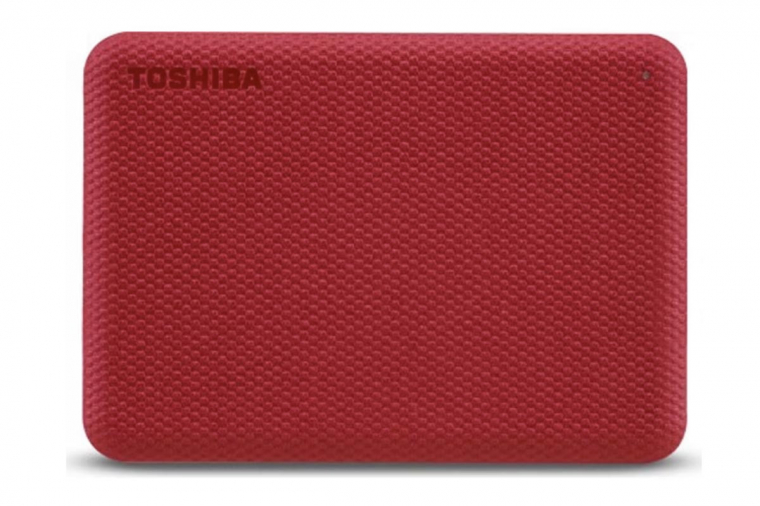

Amint bejutott egy fejlett zsarolóvírus a rendszerre, nem a telepítéssel és futással kezdi meg működését, hanem a háttérben, lehetőleg a felhasználó tudta nélkül kikapcsolgatja a védelmi vonalakat és igyekszik magát magasabb jogosultsági szintre helyezni. Ezt követi a futtatás és a tényleges adattitkosítás, valamint adatlopás is. A zsarolóvírusok ilyenkor nem maradnak meg a rendszermeghajtón: minden elérhető tárhelyen végigszaladnak és mindent titkosítanak (és el is lopnak), legyen az pendrive, hálózati tároló, külső merevlemez, sőt, a felhőtárhelyeket sem kímélik. Szintén nem marad el a helyi hálózat feltérképezése, ahol további eszközöket keres, gyenge védelmi pontok után kutat és ezeket is megtámadja a vírus.

Segítség, megtámadtak!

Sajnos a zsarolóvírusok meghökkentően jó hatásfokkal dolgoznak, és mind a mai napig nagyon sok áldozat azonnal fizet is, hiába tanácsolja azt minden kiberbiztonsági szakember, hogy ne fizessünk. A megtámadott rendszerek szinte kivétel nélkül elavultak, régen frissítették őket, a telepített szoftverek szintén régiek, nem tartalmazzák a legújabb biztonsági javításokat. A beállítások is rendre hibásak, számtalan ponton egyszerűen be tudnak jutni a támadók. További vizsgálatok során az is ki szokott derülni, hogy a felhasználó ismétli a jelszavait több szolgáltatásban és lelkesen kattint mindenre, amire kíváncsi, ami előnyös ajánlattal kecsegtet.

Amennyiben még nem ért ilyen támadás, minél előbb tegyél megelőző lépéseket. Ilyen az operációs rendszer és a telepített szoftverek, driverek frissítése, majd ezek automatikus frissítésének aktiválása. A beállításoknál kapcsold le a nem használt adatkapcsolati protokollokat (például Bluetooth, infra), a távoli asztal elérést (RDP) és távolíts el minden, nem használt alkalmazást, adatszemetet. A rendszer beállításainál tiltsad le az Automatikus lejátszás funkciót minden külső tárolónál, így amikor USB kulcsot, optikai lemezt, külső HDD-t csatlakoztatsz a gépedhez, nem indul el a rajta tárolt szoftver automatikusan. A fájloknál engedélyezd a kiterjesztések megjelenítését, és ha olyan fájlt látsz, aminek két kiterjesztése is van (például xls.scr) azonnal gyanakodj támadásra.

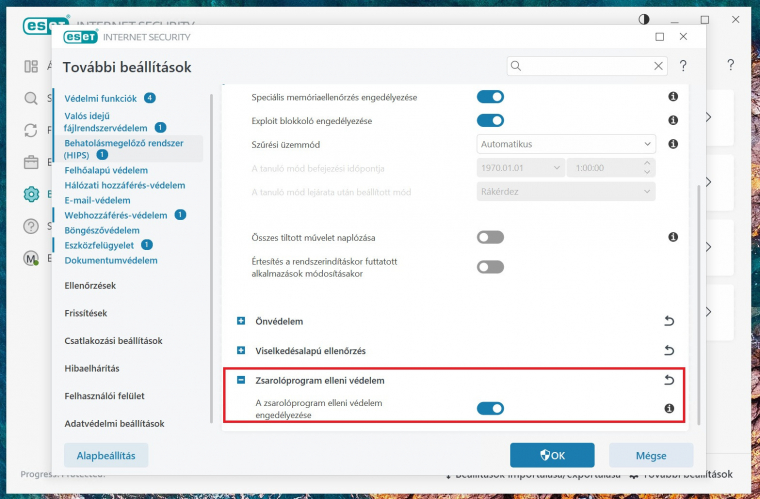

Erősen javallott modern és komplex védelmi szoftvercsomag telepítése, mint például a PCW Max tagok számára ingyenesen használható ESET Home Security Essential (korábban ESET Smart Security). Itt ne elégedj meg a valós idejű védelem aktiválásával, a böngészőbe beépülő modullal és a levélszűréssel, a program beállításait védd le erős jelszóval, hogy egy esetlegesen bejutott kártevő ne tudja lekapcsolni a védelmet. Levélben érkező mellékleteket csak akkor nyiss meg, ha a feladó ismerős, és meggyőződtél a fájl eredetiségéről.

A megelőzés talán leghatékonyabb módja, ha rendszeresen offline mentést is készítesz. Erre praktikusan a külső merevlemez az egyik legideálisabb eszköz, amit csak a mentés idejére csatlakoztatsz a géphez, ezt követően áramtalanítod és beteszed mondjuk a fiókodba. Ha ennél is nagyobb biztonságot szeretnél, az egyik ilyen offline tárolódat fizikailag is vidd más helyre, hogy a lokális adatvesztéstől is védve legyél. Persze ilyenkor a naprakészen tartás némi logisztikát igényel.

Ha mégis úgy érzékeled, hogy megindult a támadás, azonnal szakítsd meg az online kapcsolatot a gépeden, így talán a zsarolóvírus is összeomlik, hiszen nem tud kommunikálni a vezérlő szerverével. Ajánlott azonnal kikapcsolni, áramtalanítani is a gépet, hogy a program futását is megakasszad. Következő lépésben egy USB kulcsról Live Linuxot futtató PC-hez kapcsold a megtámadott adattárolódat, és mérd fel a károkat: ha még van nem titkosított fájl, azokról készíts másolatot. A futtatható fájlokat (.exe, .msi, .bat, szkriptek stb.) ne mentsd át! Itt is futtass vírusellenőrzést, hátha ismert és neutralizálható zsarolóvírus került gépedre, ami eltávolítható.

Aktív segítség sikeres támadásnál

Ha megfelelő, modern és jól felszerelt védelmi rendszerrel vértezted fel magadat, akkor jó hírünk van: létezik hatékony fegyver a zsarolóvírusok ellen. Az ESET vállalati megoldásai például tartalmaznak Ransomware Remediation funkciót (októbertől a Home verzióban is megjelenik ez a szolgáltatás!), azaz a fájlok biztonsági mentését és visszaállítását. Támadás esetén vedd fel a kapcsolatot az ESET technikai támogatási szakembereivel, akik megvizsgálják, milyen lehetőségeid vannak a kódolt fájlok és mappák visszaszerzésére. Az ESET Ransomware remediationről itt érhető el bővebb információ.

A minden verzióban elérhető Zsarolóprogram elleni védelem az ESET LiveGrid online szolgáltatás segítségével felismeri és azonnal blokkolja, izolálja a zsarolóvírust. A Valós Idejű fájlrendszervédelem szintén hatékony az ilyen támadások ellen. Ez a modul automatikusan aktiválódik, védett fájltípusok esetén késlelteti az írási műveletet, biztonsági másolatot készít az adott fájlról, és csak akkor engedi az írási műveletet végrehajtani, ha az adott program a LiveGrid szolgáltatás által biztonságosnak van jelölve. Mindez teljesen automatizáltan, felhasználói beavatkozás nélkül működik, csak akkor érkezik riasztás, ha az adott programot az ESET veszélyesként, kártevőként azonosítja. A hálózati támadások elleni védelem része többek között a brute force-típusú támadások elleni védelmi vonal (hatékony például az RDP-támadások ellen).

Ennél egy lépéssel még tovább megy az ESET Home Security Premium és Ultimate csomagokban található LiveGuard és Folder Guard. Előbbi a nulladik napi támadások ellen nyújt egy további védelmi réteget: a gyanús fájl futtatását felfüggeszti, majd feltölti egy izolált sandboxba, ahol elemzi az adott kódot. Az elemzés eredményéről visszajelez a végpontvédelemnek, hogy jelent-e bármilyen veszélyt a gépedre.

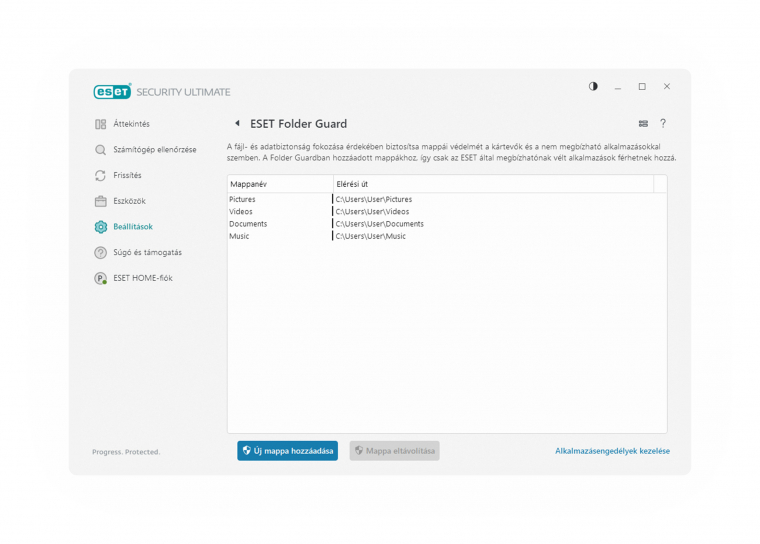

Az ESET Folder Guard szintén hatékony védelem a zsarolóvírusok ellen, sőt, ez a még ismeretlen, és gyanúsnak sem mondható, szofisztikált zsarolóvírusokat is képes megfogni. Működési elve, hogy az általad védettnek megjelölt mappákhoz csak azokat a programokat engedi hozzáférni, amiknek engedélyt adtál, így még az sem fordulhat elő, hogy észrevétlenül egy háttérben futó kártékony vírus hozzáfér az itt tárolt fájlokhoz.

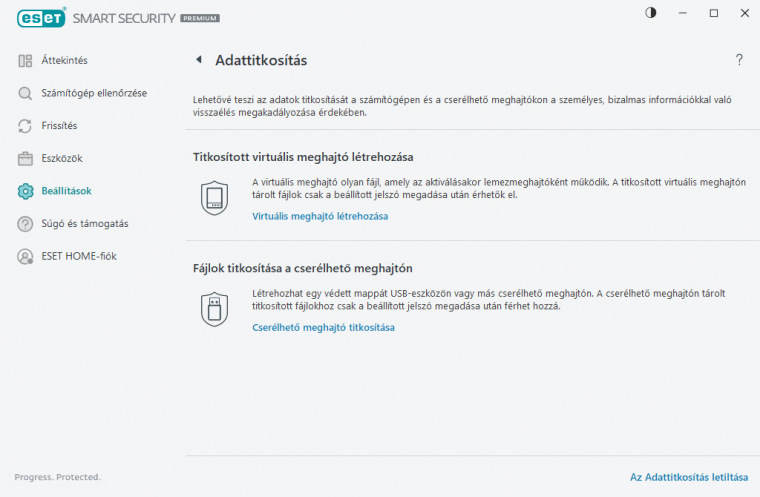

Szintén az Ultimate verzió tartalmazza az Adattitkosítás (Secure Data) modult. Ez lehetőséget ad arra, hogy AES-256 algoritmussal titkosított virtuális meghajtót hozzál létre gépeden, vagy fájlokat titkosítsál bármelyik cserélhető adathordozódon.

Nincs idő várni

A zsarolóvírusok nem, hogy elkopnának és kifutnának lassan a tudatból, egyre komolyabb fenyegetést jelentenek, és nem válogatnak - minden egyes, az internetre kapcsolódó felhasználó potenciális célpont. Az sem véd meg, ha androidos mobilt, Linuxot, Apple termékeket használsz - ezekre a platformokra is létezik ez a támadási forma, sőt, miután sok felhasználó ilyenkor kevésbé gyanakszik, a hatékonyság még a normál windowsos PC-knél is jobb.

Az AI, a RaaS és a felhőszolgáltatások támadása új lendületet is ad a zsarolóvírusoknak, ezért ne késlekedj, és még ma gondoskodj pótolhatatlan adataid biztonságba helyezéséről, valamint rendszere(i)d védelméről!